Bilişim Suçları (Siber Suçlar)

Teknolojinin gelişimiyle birlikte bilişim sistemleri hayatımızın her alanına girmiş bulunmaktadır. Yeni suç tipleri ortaya çıkmakta, suçlular teknolojiye ayak uydurarak yasa dışı faaliyetlerini sürdürmektedirler. Özellikle bilişim sistemlerinin kullanılması ile işlenen suçlarda büyük bir artış gözlemlenmekte; dünya da olduğu gibi Türkiye’de de bilişim sistemlerine karşı ve bilişim sistemleri ile işlenen suçlar kolluk kuvvetlerinin ve adli mercilerin neredeyse her gün karşılaştığı suç tipleri arasına girmektedir.

İşte bu durumda karşımıza öncelikle bu suç tipinin isimlendirilmesi problemi çıkmaktadır. En çok karşılaştığımız tabir “Bilişim Suçları” olduğu gibi; Siber Suçlar, Dijital suçlar, Internet Suçları, Bilişim Suçları, Yüksek Teknoloji Suçları vs. tanımlamaları ile de karşılaşmaktayız. Uluslararası alanda İngilizce yapılan tanımlarda ise; Computer Crimes, Cyber Crimes, IT Crimes, Crime of Networks , High Tech Crimes vb. olarak çoğunlukla kullanılmaktadır. Ancak bu suç türleri Türkçe’mize Bilişim Suçları olarak geçmiş ve çoğunlukla Bilişim Suçları olarak kullanılmaya başlanmıştır. İnternet bağlantılı Bilişim Suçlarında ise Siber Suçlar tanımlaması genel olarak yapılmaktadır. Günümüzde İnternet ortamının yoğun olarak kullanılması sebebiyle çoğunlukla Siber Suçlar terimi bu tür suçlar içinde kullanılmaya başlanmıştır.

Bilişim Suçları veya Siber Suçlar isimlendirilmesi yapıldıktan sonra bir de karşımıza “Bilişim Suçlarının sadece bilişim sistemlerine karşı işlenen suçlar mı?” yoksa “Bilişim sistemleri ile işlenen her tür suç Bilişim Suçları kapsamına mı girmektedir?” karmaşası ortaya çıkmaktadır. Bazı görüşler sadece bilişim sistemlerine karşı işlenen suçların Bilişim Suç tipini oluşturduğunu ve bilişim teknolojileri kullanılarak işlenebilecek bir takım suçların bilişim suçunu oluşturmadığını, bu tür suçların normal suçlar olarak adlandırılması gerektiğini savunmaktadır. Örneğin bilgisayar vasıtası ile yapılan dolandırıcılık, bilişim sistemlerini kullanarak sahte para dizayn edilmesi veya hakaret sövme bilişim suçları kapsamına girer mi yoksa girmez mi karmaşası günümüzde halen tartışmaların konusunu oluşturmaktadır.

Tanım:

Ancak Avrupa Ekonomik Topluluğu 1983’te Bilişim Suçları konusunda şu tanımlamayı yapmış ve günümüzde bir çok ülke bu tanımlamayı esas almıştır; Bilgileri Otomatik olarak işleme tabi tutan yahut verilerin nakline yarayan bir sisteme karşı veya sistem ile gayri kanuni, ahlak dışı ve yetkisiz gerçekleştirilen he türlü davranıştır.

WikiPedia tanımlamasına göre ise; Bilişim Suçu veya Bilgisayar Suçu terimi bir bilgisayar ve bilgisayar ağı kullanılarak işlenen herhangi bir suçu ifade etmek için kullanılır. Bilgisayar, biç suçun işlenmesinde kullanılmış olabileceği gibi bir suçun hedefi de olabilir. 1

Bilişim Suçlarının Sınıflandırılması:

- Hedef Olarak Bilişim Sistemleri

Yetkisiz erişim, Servis dışı bırakma, verilere zarar, vs.

- Bilişim Bağlantılı Suçlar

Kredi kartı ve Internet bankacılığı dolandırıcılığı, Telif hakları ihlali vs.

- Bilişim Vasıtalı Normal Suçlar

Uyuşturucu trafiği, kara para aklama, hakaret sövme, terör propagandası, vs.

Hedef olarak Bilişim Sistemleri

Burada bilişim sistemleri tabiri caizse suçun mağduru konumundadır denilebilir. Bir bilişim sistemine yetki dışı erişim, sistemin işleyişinin aksatılması veya kesintiye uğratılması, bilişim sistemi üzerindeki verilerin silinmesi, değiştirilmesi bu ana başlık altına alınabilir. Örneğin bir bilgisayar virüsünün yazılması ve hedef sisteme bulaştırılması sonucu sistemin işleyişinin durması, sistem üzerindeki verilerin zarar görmesi maddi manevi bir çok zarara yol açabilir. Bilişim sistemine yetkisiz olarak girişin sonucunda yine zararlar meydana gelebilir. Bir düşünün; her hangi bir kamu kuruluşu veya özel kurumların bilişim sistemine yetkisiz erişim sonucu sızma veya uzaktan servis dışı bırakma eylemleri sonucu doğabilecek zararları. Örneğin istihbarat teşkilatlarının sistemlerine erişim ile bilgilerin çalınması, hastane veri tabanlarındaki bilgilerin veya havayolu firmalarının uçuş planlarının değişmesi, banka verilerinin çalınması veya iletişimi sağlayan servislerin durdurulması inanılmaz derecede zararlar meydana getirir. Burada hedef direk olarak bilişim sistemleridir.

Bilişim Bağlantılı Suçlar

Bilişim sistemlerinin hayatımızın her alanına girmesi ile birlikte bilişim sistemlerinin getirileri, özellikle elektronik ticaret gün geçtikçe daha çok kullanılır olmaktadır. Bunu fırsat bilen suçlular, bu alanda da çıkar sağlayabilmek amacıyla harekete geçmiş ve hepimizin bildiği gibi bilişim sistemlerini kullanarak başkalarına ait ödeme sistemleri bilgilerini ele geçirip çok büyük zararlara sebep olmaktadırlar. Bunun dışında kopya yazılım kullanımı ve eserlere karşı telif haklarının ihlali de bilişim sistemleri vasıtası ile gerçekleştirilebilmektedir.

Bilişim Vasıtalı Normal Suçlar

E-posta, sohbet ortamları veya internet siteleri vasıtası ile hakaret sövme, kimlik saklamanın kolay olması sebebiyle oldukça kolay yapılabilmekte ve yine kimlik saklanabilmesinin kolay olması sebebiyle internet üzerinde terör propagandalarının yapılması yahut uyuşturucu trafiğinin yönlendirilmesi oldukça kolay olmaktadır. Bunun dışında suçlular işledikleri suç ile ilgili delilleri bilişim sistemleri üzerinde de bırakabilmektedirler. Örneğin bir chat (sohbet) kaydı kolluk kuvvetleri ve adli merciler için faili meçhul bir olayın aydınlatılmasında büyük rol oynayabilir. Aynı zamanda suçlular suç ile ilgili eylem planlarını bilişim sistemleri vasıtasıyla hazırlamış olabilirler.

İnternet’in yaygınlaşmasıyla birlikle:

İnternet’in yaygın olarak kullanılmasıyla birlikte, özellikle bilişim sistemlerinin hedef olduğu suçlar ve bilişim bağlantılı suçlar oldukça artmıştır. Bir bilgisayar korsanı oturduğu yerden internetin sağladığı bağlantılık sayesinde başka bir lokasyondaki veya ülkedeki bilişim sistemlerine zarar verebilmekte, hukuk dışı faaliyetlerde bulunabilmektedir. Aynı zamanda özellikle finansal servislerin uluslar arası alanda online olarak hizmet vermesini fırsat bilen suçlular yine internet’den yararlanarak kendilerine çıkar sağlamaktadırlar. Bunun haricinde de ülkeler siber istihbarat ve savaş faaliyetlerini İnternet’in vermiş olduğu bağlantılık sayesinde daha rahat icra edebilmektedirler.

Bir Bilgisayar korsanı (hacker) evinde oturup bilgisayarı başından, bir kamu kurumunun bilişim sistemlerine yetkisiz olarak erişebilir ve sonucunda da gizlilik içerebilecek verilere sahip olabilir, bu verileri değiştirebilir, silebilir ve çok büyük zararlara sebebiyet verebilir. Ve yine bir hacker’ın banka sistemlerine sızması veya dünya üzerinde hızla yayılabilecek olan bir bilgisayar virüsünü yazıp dağıtması sonucu ortaya çok büyük oranlarda maddi kayıplar çıkabilir.

İnternet aracılığıyla işlenmiş suçların takibi, faillerin yerlerinin bulunması ve suçun delillerinin ortaya koyulabilmesi normal suçlara nazaran daha zor olmaktadır. Kolluk kuvvetlerinin ve adli mercilerin de bu faaliyetleri takip edebilmesi için teknik bilgi ve beceri bakımından yeterli olması gerektirmektedir. Bazı durumlarda ise suçun ülke sınırlarının bulunmaması, uluslar arası hukuk bakımından suçun takibini ve suçlunun cezalandırılmasını zorlaştırmaktadır. Yine de dünya üzerinde bilişim suçlarının takibi konusunda ülkeler işbirliği içerisine girmekte, bu konuda ikili anlaşmalar ile sorunların üstesinden gelmeye çalışmaktadırlar. Bu konuda Avrupa Konseyi Üye Ülkeleri tarafından Siber Suçlar Sözleşmesi imza altına alınmış, ülkemizde bu sözleşmeyi sonradan imzalamıştır.

Bilişim vasıtalı normal suçlarda ise suçun delilleri internet vasıtası ile farklı lokasyonlarda veya kişisel bilgisayarların belleklerinde yer alabilmekte, suçun takibini daha da zorlaştırmaktadır. Örneğin bir uyuşturucu trafiğinin yönetildiği web sitesi A ülkesinde, bu sitenin sahipleri ise B ülkesinde bulunabilirler. Dünya üzerinde bir çok ziyaretçisi olması muhtemel böyle bir site; uyuşturucu trafiğin kontrolü bakımından sıkıntılara yol açabilmektedir. Aynı durum terör ve kara para aklama suçları içinde geçerlidir. Basın yoluyla işlenen suçlarda bu kapsamda düşünülebilirler.

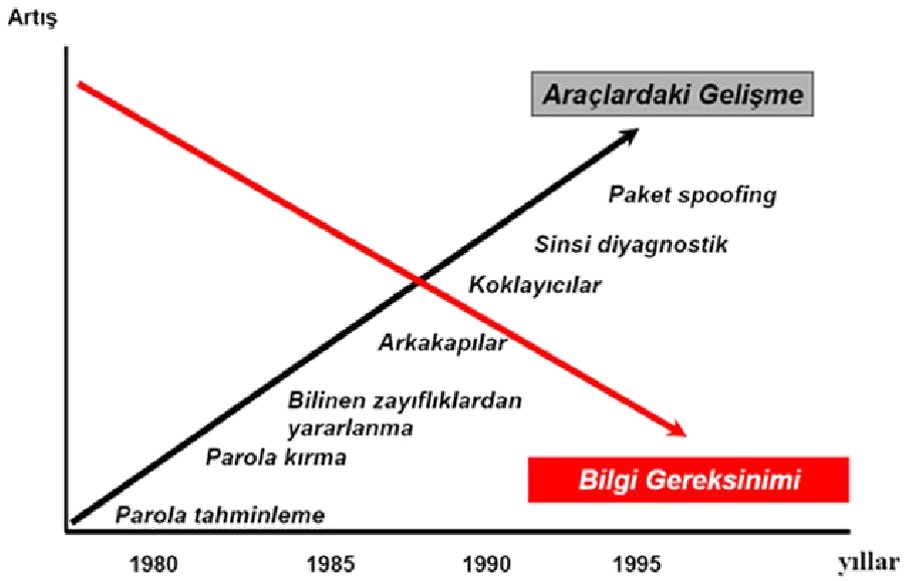

Teknolojik araçların gelişmesi ile birlikte:

Bilişim teknolojisinin gelişimiyle birlikte günümüzde özellikle Bilişim sistemlerini hedef alan bilişim suçlularının teknik bilgi ve becerileri de düşmekte, şahıslar artık belirli başlı teknik ekipman ve yazılımları kullanarak, amiyane bir tabirle iki fare tıklayarak art niyetli faaliyetlerini gerçekleştirebilmektedirler. Özelikle internet üzerinden çok rahatlıkla bulunabilen saldırı araçları suçluların hedeflerine ulaşmada en büyük yardımcıları konumundadır.

Önceleri bir bilişim suçu işleyebilmek için yüksek düzeyde teknik bilgi ve beceri gerekirken, hazır yazılımlar ve araçlar sayesinde günümüzde suç oranlarında büyük artışlar görülmektedir. Artık 13 14 yaşındaki çocuklar bile büyük suçların failleri konumunda olabilmektedir.

İnternet üzerinden yapılacak olan ufak bir araştırma ile bir çok saldırıyı gerçekleştirmek mümkündür. Dolayısı ile; Suçlu sayısı ve Suç sayısı artmakta ancak Suçlunun bilgi düzeyi düşmektedir.

Bu aşamadan sonra yazıya artık “Hedef Olarak Bilişim Sistemleri” alanındaki suçlar üzerinde durularak devam edilecek, “Bilişim Bağlantılı” ve “Bilişim Vasıtalı Normal Suçlar” konusu üzerinde durulmayacaktır. Bu suçların detayına girmeden ana başlıklar altında suç tiplerinden ve işleniş şekillerinden genel olarak bahsedilecektir. Ancak bazı “Bilişim Bağlantılı” suçlarda anlatılan suç tipleri, işleniş yöntemleri kullanılarak vuku bulabilmektedirler.

Suç tipleri (Hedef olarak Bilişim Sistemleri)

Yetkisiz-İzinsiz Erişim:

Burada bir bilişim sistemine erişim yetkisi olmaksızın uzaktan veya birebir sitem başından, direkt olarak veya belirli bir yazlım yada donanım kullanarak yetkisiz erişim söz konusudur. Yetkisiz erişim bir bilişim sistemine karşı olur ve sisteme girme eylemi gerçekleşmiş ise suç vuku bulmuş demektir. Yetkisiz erişim direkt olarak bilişim sistemlerine karşı olabileceği gibi bilişim sistemlerinin iletişim maksatlı kullanmış olduğu her türlü iletişim alt yapılarına karşıda olabilir. Böyle bir durumda dinleme ve kopyalama eylemleri büyük zararlara yol açabilir. Genellikle yetkisiz erişim her türlü bilişim suçunda mevcuttur. Yetkisiz erişim sonucu, takiben art niyetli eylemler devreye girmekte ve devam etmektedir.

Zarar Verme (Engelleme):

Yetkisiz erişim eyleminin genellikle her bilişim suçunda olduğunu söylemiştik. Yetkisiz erişim yapılan bir sistemde verilerin değiştirilmesi veya kullanılamayacak şekilde verilere hasar verilmesi de büyük zararlara sebebiyet verebilmektedir. Bunun yanında bilişim sistemlerinin iletişim maksatlı olarak kullandıkları iletişim alt yapılarında seyahat etmekte olan verilerin de hasar görmesi durumu söz konusu olabilir. Aynı şekilde sistemin işleyişinin durdurulması amacıyla servis dışı bırakma eylemleri gerek uzaktan gerekse yetkisiz erişim sonucu erişilmiş sistem içerisinden yapılabilmektedir.

Örnek vermek gerekirse; bir bilgisayar korsanının hedef olarak banka sistemlerine veya kişisel verileri görebilecek şekilde bir bilgisayar kullanıcısının sistemine; şifrelerini kırarak veya elde ederek girmesi durumunda yetkisiz erişim söz konusudur. Aynı şekilde, bir bilgisayar kullanıcısının mevcut İnternet trafiğinin dinlenmesi münasebeti ile iletişimde geçen e-posta iletilerinin yahut anlık mesajlaşma konuşmalarının izlenmesi veya kopyalanması durumunda ise de suç oluşmaktadır. Çok önemli verilerin yetkisiz erişim veya bir bilgisayar virüsü tarafından silindiğini yahut büyük oranda hasara uğradığını düşünürsek, burada da bir suç meydana gelmiş demektir. Yine sistemin işleyişini sekteye uğratacak şekilde yapılan saldırı sonucu banka sistemleri yahut herhangi bir Kamu Bilgisayar ağının ana sunucularının kapanması veya servis dışı kalması sonucu doğabilecek zararların tahmin edilemez boyutları olabilmektedir. Günümüzde teknolojinin hayatımızın her alana girdiğini; cep ve normal telefonların bile bilişim sistemleri vasıtasıyla çalıştığını, hava yolları şirketlerinin uçuş kontrollerini ve hatta devletlerin kamu işlemlerini bile bilişim sistemleri ile yapıldığını düşünürsek bu tür suçların tehlikeleri biraz daha gün yüzüne çıkacaktır.

Değişiklik Yapma:

Burada suçlular programlar veya veriler üzerinde değişiklik yaparak art niyetli faaliyetlerini yürütebilmektedir. Program kodları üzerindeki değişiklikler ise özellikle lisansız yazılım ve korsanlığında gündeme gelmektedir. Aynı şekilde hazır bir program kodu üzerinde yapılan değişiklik sonucu programın kullanıcısının haberleri olmadan bilgisayar korsanının gerçekleştirmek istediği art niyetli eylem rahatlıkla vuku bulabilir. Yine yetkisiz erişim sonucu erişilmiş bir sitemde bulunan durgun verinin üzerinde değişiklik yapılması sonucu büyük zararlar meydana gelebilir. Aynı şekilde iletişim hatları üzerinden giden verilerin de değiştirilmesi problemler yaratabilir.

Üretim:

Suçlular, genellikle kurbanlarını yanılmak maksadıyla; ya mevcut verilere kendi verilerini eklemekte yada gerçek veriymiş gibi taklit veriler vasıtasıyla bilişim sistemlerini veya bilişim sistemlerini kullananları yanıltarak çıkar sağlamaktadırlar. Örneğin veri tabanlarında olmayan bir bilginin sonradan veri tabanına veya veri tabanının bulunduğu sisteme yetkisiz erişim sağlandıktan sonra eklenmesi böyle bir durumu ortaya koymaktadır.

Örnek olarak bilişim sistemlerini kullanan bir sigorta firmasının, firmaya mahsus bilgilerinin tutulduğu dosya yahut veri tabanında bulunan verilerin üzerinde yapılacak bir değişiklik veya ekleme, belki de sigorta firmasının müşterisi olan sigortalının mağduriyetini, akabinde de sigorta firmasının zarara uğramasına yol açacaktır. Yine İnternet üzerinde ABC şahsına e-posta aracılığı ile çok önemli bir ileti gönderdiğinizi düşünün. Bilişim ağları üzerinden aktarılacak olan bu verinin yolda art niyetli bir bilgisayar korsanı tarafından değiştirilmesi, belki de sizin açınızdan çok büyük zararlara yol açacaktır. Bunu kurumsal bazda düşündüğümüzde tüm bankalar yapılan EFT bilgilerini öncelikle birbirlerine iletişim alt yapıları vasıtası ile göndermektedirler. Bilişim ağları üzerinden akan bu verilerin değiştirildiğini ve istenilen şekilde karşı tarafa ulaştırıldığını varsaydığımızda çok büyük maddi kayıplar söz konusu olabilecektir. Aynı şekilde art niyetli bir kişi iletişim alt yapıları üzerinden başka bir bankadan EFT kaydı geliyormuş gibi bilgi üretip karşı bankaya gönderdiğinde gerçekte olmayan bir EFT gerçekleşmiş olacaktır.

Yukarıdaki şekilde “Zarar Verme”, “İzinsiz Erişim”, “Değiştirme” ve “Üretim” eylemlerinin bilişim sistemleri üzerinde ne tür kaynaklara yönelik olabileceği gösterilmiştir. Zarar verme eylemi, bilişim sistemlerinin donanımlarına, bu donanımlar üzerinde çalışan yazılımlara ve yazılım programları tarafından işlenebilen veriler yönelik yapılabilmektedir.Yetkisiz erişim eylemi de bilişim sistemlerinin bu üç ana bileşenlerine karşı vuku bulabilir. Donanımlara karşı yetkisiz erişim genellikle fiziksel boyutta olmakla birlikte, yazılım ve verilere karşı yetkisiz erişim çoğunlukla bilişim sistemlerinin işleyişi itibari ile uzaktan olabilmektedir. Yine Değiştirme eylemi ise sadece yazılım ve verilere karşı olabilmektedir. Üretim de ise hedef sadece veridir.

Bilişim Suçlarının İşleniş Şekilleri:

Bilişim suçlarını Klasik suç tiplerinden ayıran ve kendine özgü suçlar olmasını sağlayan en önemli özellik; bu suçların işlenme şekillerinin ve işlenme araçlarının farklılığıdır. Klasik suçlarda elle tutulur kolay bir şekilde gözle görülür bir fili davranış ve suçun aracı varken bu suçlarda böyle bir şey söz konusu değildir. Bu suçlarda her şey sanal alemde elektronik devreler arasında iletilen verilerle gerçekleşmektedir.

İşleniş şekillerinde iki farklı yöntem vardır;

- Zararlı Yazılımlar kullanılarak Bilişim Suçlarının işlenmesi

- Aldatma yöntemleri ile Bilişim Suçlarının işlenmesi

Zararlı Yazılımlar:

Turuva Atları (Trojan Horses):

Tarihte Turuva atının hikayesini bilmeyen yoktur. İşte bu mantıkla kullanıcının yararınaymış gibi gözüken ama içerisinde casus veya zararlı yazılımlar barındıran yazılımlara turuva atı (trojan) denilmektedir. Bir bilişim sistemi üzerinde yer alacak truva atı ile art niyetli bilgisayar korsanı turuva atının programlandığı özelliğe göre, her türlü veriyi elde edebilecek, değiştirebilecek veya akla gelebilecek art niyetli tüm faaliyetleri icra edebilecektir.

Virüsler:

Biyolojik hayatta var olan virüslerden farklı olarak, bilgisayar virüsleri aslında birer bilgisayar programlarıdır. Bilgisayarın kullanıcısından habersiz olarak sistemde bulunur ve art niyetli programcısının tasarladığı şekilde eylemler gerçekleştirir. Bilgisayar virüslerinin trojanlardan farkı kendi kendine bulaşabilme özellikleridir. Virüsler hedef sistem üzerine çeşitli yollar ile taşınarak bulaşır ve gerekli şartlar gerçekleştiği taktirde art niyetli eylemleri icra ederler. Çok çeşitli olmakla birlikte genel olarak dosya virüsleri, çalışabilir dosya virüsleri, boot sektör veya dosya sistemi virüsleri vs gibi çeşitleri mevcuttur. Bilgisayar ağları üzerinden(e-posta vs), disket veya cd’ler vasıtası ile bulaşırlar. Virüslü bir dosya veya disk taşındığı bilgisayarında virüsten etkilenmesini sağlar. Virüsün bulaşabilmesi içim muhakkak taşınması gerekir.

Ağ Solucanları (Worms):

Worm’lar virüslerden farklı olarak taşınmadan kendi kendini yayabilme özelliğine sahip bilgisayar programlarıdır ve yine virüsler gibi kullanıcıdan habersiz sisteme yerleşerek art niyetli faaliyetlerini icra ederler. Worm’lar genellikle bilgisayar ağları vasıtası ile hedef sistem üzerinde bulunan zafiyetten yani güvenlik açığından yararlanarak sistemlere bulaşırlar. Bu özelliklerin haricinde çoğunlukla virüslere benzemekle birlikte virüslerden farklı olarak dosya sistemi veya boot sector wormları yoktur. Genellikle çalışan bir servis veya hafıza bulunması muhtemel dosyaları etkilemektedir.

SpyWare (Casus Yazılımlar) :

Yukarıdaki tüm zararlı yazılımlardan farklı olarak bunlar sisteme kendi kendilerine bulaşmazlar. Kullanıcını kandırılması vasıtası ile genellikle girmiş olduğu bir İnternet sitesinden sisteme bulaşan casus yazılımlar sisteme bir şekilde yerleşerek art niyetli faaliyetin icra edilmesine sebebiyet vermektedir.

Mantık bombaları (Logic Bombs):

Mantık bombaları genellikle bir bilişim sistemini servis dışı bırakmak amacıyla kullanılmaktadır. Mantık bombaları virüslerin, trojanların yada ağ solucanlarının içerilerinde yer alabilecekleri gibi hedef sistemi uzaktan da servis dışı bırakabilirler. Mantık bombalarının adından da anlaşılacağı gibi bu art niyetli yazılım parçacıkları sistemi çeşitli mantıksal işlemlerle meşgul ederek başka bir iş yapamaz hale gelmesini sağlamaktadır. Örneğin bir bilgisayarın sonsuz ve içinden çıkılamaz bir matematiksel döngüye girmesi sonucu işlemci başka bir işlemle uğraşamayacak ve servis dışı kalacaktır.

Şifre Kırıcılar:

Adından anlaşılabileceği üzere şifre kırıcılar, bilgisayar sistemleri üzerinde bulunan bir çok şifreyi bertaraf edebilmekte yada bertaraf edemese bile yenisi ile değiştirilmesini sağlamaktadır. Şifre kırıcılar bu bağlamda ya deneme yanılma yöntemi ile (zorlama brute-force) yada verinin şifrelenmiş halini değiştirmek suretiyle şifreleri kırmaktadırlar. Kırılacak şifreye göre bu yöntemler bu yazılımlar vasıtası ile uygulanmaktadırlar. Deneme yanılma yönteminde doğru şifre bulununcaya kadar ya belirli bir sözlükteki tüm kelime ve varyasyonları şifre olarak denemekte yada tüm alfa numerik sıralama kombinasyonu denenmektedir. Bu yöntem şifrenin uzunluğuna göre oldukça vakit alabilir. Şifrelenmiş verinin değiştirilmesi yönteminde ise, verinin üzerinde bulunan şifre alanı bilinen bir şifre ile şifreleme algoritmasına uygun olarak değiştirilmektedir. Bu yöntem ise her zaman sonuç vermemekte şifrenin bertaraf edilebilmesi için saldırgan öncelikle şifreleme algoritmasının mantığını ve şifre alanının yerini iyi bilmelidir.

Ağ Koklayıcıları (Sniffers):

Bilindiği gibi bilgisayar ağları iletişiminde veriler dijital aktarım medyaları üzerinde akmaktadır. Ağ koklayıcıları veri aktarılan medyalar üzerinde akan verileri toplamakta ve buralardan bilgi elde etmektedirler. Günümüzde bilgisayar ağları üzerinde ne tür verilerin aktarıldığı düşünülürse bu saldırı aracı oldukça tehlikelidir. Çoğu zaman aktarılan veri iletişim ortamından şifreli olarak aksa bile günümüzde bu şifreleri deşifre edebilecek kapasitede ağ koklayıcıları mevcuttur.

Zafiyet Avcıları (Vuln. Scanners):

Zafiyet avcı yazılımları günümüzde bilgisayar sistemlerinde olması muhtemel ve giderilmemiş açıkları tespit ederek hedef sisteme sızma noktasını belirleyen yazılımlardır. Günümüzde neredeyse tüm saldırganlar bu yazılımları kullanarak art niyetli faaliyetlerini gerçekleştirmek istedikleri hedef sisteme nereden giriş yapabileceklerini tespit etmeye çalışmaktadırlar. Tespit edilen zafiyet sonrasında da bu zafiyeti kullanarak saldırılar gerçekleştirilebilir.

Aldatmacalar:

Sosyal Mühendislik:

Social Engineering(Sosyal mühendislik) diye adlandırılan şey en genel anlamıyla insanları aldatarak kişisel bilgilerine veya direk şifrelerine ulaşma yöntemidir. Çok basit bir yöntem olmasına rağmen en etkili ve en çok kullanılan yöntemdir de. Dünya’nın en tanınmış hackerlarından olan Kevin Mitnick aynı zamanda büyük bir sosyal mühendisdir. Telefonda herhangi bir bankadan arıyormuş gibi, sizden kişisel bilgileriniz alınmaya çalışılabileceği gibi, doğum yeri bilginizin sorulduğu bir maile “ne önemi var ki” diyerek verdiğiniz bir yanıt, gizli sorusu doğum yeri olan mail adresinizi kaptırmanıza da neden olabilir.

Protokol Aldatmacaları:

İnternet ve bilişim ağlarının yapı taşı bilgisayar iletişim protokolleridir. Buradaki aldatmaca sahte iletişim paketlerinin üretilmesi vasıtası ile hedef sisteme erişim veya hedef sistemin istenilen tuzağa yönlendirilmesi vasıtasıyla gerçekleşebilmektedir. Bu konuda detaylı bilgi konunun teknik seviyede olması sebebiyle anlatılmamıştır.

Phishing:

Phishing (oltalama) dolandırıcıların rastgele kullanıcı hesaplarına e-mail gönderdikleri bir çevrimiçi saldırı türüdür. E-postalar, bilinen Web sitelerinden veya kullanıcın bankasından, kredi kartı şirketinden, e-mail ya da internet hizmeti sağlayıcısından gönderilmiş gibi gözükür. Genellikle hesapları güncelleyebilmek için kredi kartı numarası veya şifre gibi kişisel bilgiler sorulur. Bu e-postalarda kullanıcıları bir başka web sitesine yönlendiren URL linkinin yer alır. Bu site aslında ya sahte ya da bozulmuş bir Web sitesidir. Kullanıcılardan bu siteye gittiklerinde de phishing saldırısını yapan kişiye iletilmek üzere kişisel bilgilerini girmeleri istenir.

Scam Page:

Scam Page yani Aldatmaca Sayfalar genellikle bir Phishing (oltalama) saldırısı sonrasında bu oltaya düşen kullanıcının yönlendirildiği gerçeğine çok benzeyen ancak kullanıcıyı yanıltarak bilgilerin elde edilmeye çalışıldığı web sayfaları yada servislerdir. Oltalama saldırı sonrasında bir Aldatmaca sayfasıyla karşılaşılabileceği gibi, bilişim sistemine bulaşmış bir yazılımda kullanıcının bağlanmak istediği siteleri veya servisleri izleyerek kullanıcıyı sahte bir yere yönlendirebilir. Bu sayede kullanıcının farkında olmadan hizmet girdilerini art niyetli kişilere teslim etmesine sebebiyet verebilir.

Kaynaklarhttp://en.wikipedia.org/wiki/Computer_crime

Cybercrime: Security and Surveillance in the Information Age, by Brian D. Loader (Editor), Douglas Thomas

The Art of Deception: Controlling the Human Element of Security by Kevin D. Mitnick, William L. Simon a

Hack Attacks Revealed: A Complete Reference with Custom Security Hacking Toolkit by John Chirillo

NOT : Bu yazı 2000-2004 tarihleri arasında EGM KOM, TADOC, IYTE, Adalet Akademisi ve çeşitli konferanslar ile bazı kurslarda vermiş olduğum sunumdan özetlenerek yazılmıştır. Güncel olmayan eski sunumda dönemin bilişim suçları mevzuatı, ve adli bilişim dijital delil inceleme gibi konularda yer almaktadır. Eski sunuma Buradan ulaşabilirsiniz.